2022年2月9日 10:00

サイバーセキュリティの未来

ランサムウェアグループが企業ビジネスの中断を最大化

世界を襲ったCOVID-19パンデミックと並行して、ランサムウェアパンデミックも拡大しています。Darktraceの研究者は、米国内の組織に対するランサムウェア攻撃が2021年には2020年の3倍に増え、英国内では2倍に増えたことを確認しています。

この危機に際し、30カ国が協力し対ランサムウェアの取り組みについて議論し、暗号通貨規制、セキュリティレジリエンス、攻撃の阻止、国際的サイバー外交などについて検討することになりました。こうした画期的な施策や法執行機関の取り組みがあってもなお、ランサムウェアは引き続き最も警戒すべき脅威であり、なくなることはないと言えるでしょう。

ランサムウェアの浸透とともにサイバー攻撃のテクニックは2022年も引き続き進化

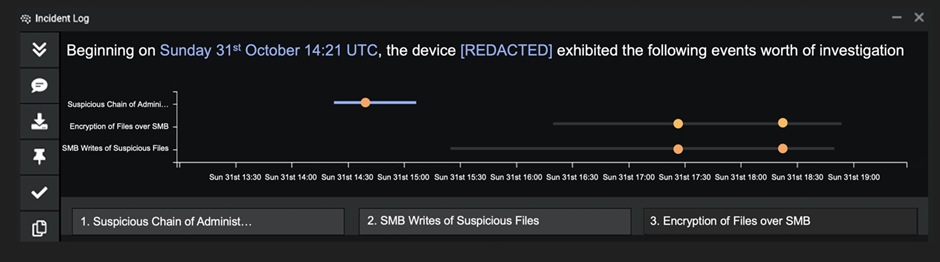

ランサムウェアギャングの標的の選定方法、攻撃の実行方法はますます巧妙化しています。多くの組織は、バックアップができていれば業務をすぐにオンラインに戻すことができるため、ランサムウェアはそれほど深刻な問題とはならないはずと考えています。しかし近年の攻撃は単なる暗号化やデータ抜き出しにとどまらず、企業のオペレーションの中断を最大化することに重点を置き、バックアップ自体を暗号化や削除のターゲットとすることもあります。2022年には、ランサムウェアギャングがクラウドサービスプロバイダーや、バックアップおよびアーカイブサービスプロバイダーを狙うことも考えられます。

重要インフラを担う組織や企業は、攻撃発生後どれだけ迅速にオペレーションを復旧できるか、そして身代金の支払いや高価なシステム修復などにおいて、サイバー保険会社にどれだけ頼ることができるか、およびそのための費用について検討を続けることになるでしょう。

1月初め、マイクロソフト社の研究者があるマルウェアの証拠を発見 しましたが、これは複数のウクライナの組織を標的としたもので、一見ランサムウェアのようでしたが実際にはこれらはワイパーでした。マルウェアが身代金要求文を表示し、標的のデバイスの電源が落とされるとワイパーを実行するのです。他の非国家アクターがこの手法を 取り入れれば、この進化はランサムウェアを超えた脅威となり、こうしたタイプの攻撃に持ちこたえ生き残ることができない組織も出てくるでしょう。

高度なランサムウェアギャングは彼らの綿密な標的選定により、これまでの大規模で有名な組織を狙った「大物狙い」だけではなく、中小規模組織を直接狙った攻撃にリソースを使っていくと思われます。自動化とサプライチェーン攻撃の活用によるスケーラビリティ向上により、ランサムウェアギャングは彼らのオペレーションを拡大する余裕がでてきます。大規模な組織はよりまとまった予算、リソース、人材を持っており、ランサムウェア対策に優先的にリソースを当てることができますが、小規模なビジネスでは対策ははるかに難しくなるでしょう。

ランサムウェア組織が標的を拡大しているだけではなく、攻撃を実行することのできるサイバー攻撃者グループの数も増えています。RaaS(ransomware-as-a-service) の拡大により、スキルの低い脅威アクターも高度なマルウェアを入手することができ、攻撃者の参入障壁は下がっています。RaaSの犯罪エコシステムは拡大し、標的を見つけて攻撃してからマルウェアをインストールするような、より低レベルの脅威アクターも含まれるようになりました。脅威アクター達はますますボットを使用して、標的のシステムに足掛かりをつかむための最初の攻撃を自動化するようになっています。

またサイバー犯罪者達のプロフェッショナル度も多様化しており、年季の入った経験者(国家の支援を受けたサイバー攻撃組織の経験がある、あるいは現在関わっている)から、ほとんど経験のない「スクリプト小僧」までが含まれています。この幅広さが意味することは、レベルの低いアクターが高度なツールをテストもせずむやみに使用する可能性が大きくなっているということなのです。

戻ってくるランサムウェアグループ

ランサムウェアグループはしぶといです。政府の圧力によりランサムウェアグループを解散させあるいは彼らの刑事責任を追及しても、彼らは名前を変え、またひょっこりと出現します。たとえば、Colonial Pipeline社への攻撃の背後にいたと FBI により確認されたグループであるDarksideは、攻撃の1週間後活動を停止しました。それからほどなく、BlackMatterが現れましたが、これは同じサイバー犯罪グループが名前を変えたものだと広く信じられています。

今年初め、ロシアのセキュリティ機関が悪名高い REvil ランサムウェアギャングの数人のメンバーを逮捕 しそのオペレーションを無力化しました。これは主要なグループに対する大きなステップではありましたが、サイバー犯罪者グループに対するロシアの政策の長期的変化に反映されることはなさそうです。これらの逮捕が REvil の終焉を意味しないことはほぼ確実でしょう。

5つのランサムウェアグループがデータと「ベストプラクティス」の交換をするためにカルテルを形成しました。これらのグループには、 Ryuk およびConti ランサムウェア に関係のあるWizard Spider、Twisted Spider(Mazeを開発しEgregorを使用)、Viking Spider(Ragnarの背後にいるグループ)、そしてLockBitが含まれています。

政府の圧力によりランサムウェアグループを解散させ、あるいはランサムウェアギャングの刑事責任を追及しても、これらのグループは名前を変え、さらに高度なテクニックや能力を身につけて再び出現するでしょう。

静的な「強化版」境界防御は答えではありません – 動的な自己防衛型システムが答えです

組織がサイバー攻撃に耐えうるシステムを構築するには、セキュリティリーダーはビジネスの継続性を最大化するための防御について再考し、とりわけ最初の侵入の後をどう防御するかを考える必要があります。サイバー境界の防御を中心としたファイアウォール等のセキュリティ防御では、変化する脅威に対する備えとして十分ではありません。

真に動的な防御は実現可能です。組織はビジネスの「正常」な状態を積極的に維持し、ファイル暗号化やデータ抜き出しなど悪意ある異常な動作の最も早い兆候が出た段階で攻撃を阻止する必要があります。セキュリティテクノロジーは、学習し、細かな意思決定を行い、状況に見合った対処を行うことにより、データ抜き出しや暗号化が発生する前の十分に早い段階で攻撃を検知し阻止しなければなりません。

攻撃者達は、彼らがすり抜けようとしている脅威インテリジェンスに依存した防御ツールについて非常によく知っており、多くの組織が採用している従来のサイロ化したアプローチの限界について理解しています。攻撃者達は短時間に重要な情報を見つけ出し、ファイルを抜き取り、データを暗号化します。防御担当者が攻撃を検知し食い止めるための競争の条件は過酷化し、対応可能な期間はますます短くなっています。

サイバーセキュリティはもはや人間の手に負える問題ではありません。組織はますます自動化されるランサムウェア攻撃から防御することができる、AIベースの保護システムを取り入れる必要があります。動きの速いサイバー攻撃や、セキュリティチームがオフィスにいない時間を狙った脅威アクターが主流となった現在、通常のビジネスを中断させることなく的を絞ったアクションにより攻撃を封じ込めるには、AIテクノロジーが欠かせないものとなりました。