2022年2月17日 10:00

REvilのRansomware-as-a-Service(RaaS)ビジネスモデルに備える

REvil(Sodinokibiとしても知られています)は、過去最大のランサムウェア攻撃の1つを実行したRansomware-as-a-Service (RaaS) ギャングです。2022年1月14日、この犯罪集団の構成員14名を逮捕したとロシアが発表 しました。これは、国際的強力によりREvil撲滅に力を注いだ米国当局の求めに応じたものでした。昨年、大きな話題となった複数の攻撃がREvil グループによるものとされており、これにはJBSランサムウェアおよび Kaseya サプライチェーンインシデントも含まれています。

REvil 構成員の逮捕は西側の法執行機関にとって勝利であることは確かであり、昨年11月には欧州刑事警察機構がREvil関連グループに対して数か月間に7件の逮捕を行ったと発表しています。問題は、これらの逮捕がREvilのオペレーションをどの程度まで、またどのくらいの期間、中断させることができるのか、ということです。

ReversingLabs研究所の調査が示す早期の兆候によれば、REvilの活動にこれまでのところ影響は出ていません。ロシアによる逮捕から2週間後のREvilインプラントが示す統計情報に変化はなく、むしろ穏やかな増加が見られるほどです。

アクティビティの継続は次のシナリオのいずれかを意味しています:

一連の逮捕は犯罪集団のヒエラルキーの中の中間層にしか影響していない

ーREvilのRaaSモデルは法執行機関による妨害に耐える十分なレジリエンスを有している

ランサムウェアギャングの襲撃に遭うかもしれない人達にとってはどちらも心配なシナリオであり、現実はこれらに加えてその他の要素が複雑に混じり合ったものとなるでしょう。ランサムウェアの撲滅は長年の懸案ですが、この戦いは長くなることが予想されます。法執行機関に必要なのは、ランサムウェアビジネスを手がけることがもはや利益を生むあるいは有利なことではなくなるほどに、ビジネスモデルを破壊することです。そしてこれには何か月も、あるいは何年もかかるでしょう。

さて、ランサムウェアの撲滅活動が大きな舞台で展開されつつあるなか、最近の出来事から、セキュリティチームにとって少しでも安心できる材料はないでしょうか?

進化するRaaSモデルにAIで対抗

FBI、CISA、NSCS、ACSC、NSA が最近共同で発表した報告書では、昨年の主要な傾向が解説されています:

- ランサムウェアの犯罪ビジネスモデルが十分に確立された現在、RaaSモデルもますますプロフェッショナル度が高まっています。

- 開発者、アフィリエイト、フリーランスなどで構成される複雑なネットワークの存在により、このモデルはアトリビューションを複雑にしています。

- ランサムウェアグループは標的についての情報を相互に共有し、被害組織に対する脅威を多様化させています。

まとめると、この報告書では、ランサムウェアギャングが法執行機関の追跡を回避し身代金の支払いを最大化するために、ますます適応性を高めているということが解説されています。複数のグループが消滅し、あるいは解散しましたが、結局は別の名前と若干更新されたプレイブックとともに再出現しています。戦術、テクニック、手順(TTP)は被害を受けた組織によってさまざまですが、それは主にこれらの攻撃が異なるランサムウェアグループやアフィリエイトによって実行されていることによります。

これらの攻撃の背後にいる者たちを摘発しようとしている法執行機関にとって、これはやっかいです。RaaSグループ、REvil を構成する関係者のネットワークは決まった形を持たず常に変化しているため、個別に逮捕してもいたちごっこの連続となり、グループ全体を壊滅させることにはならないでしょう。

それぞれの攻撃事例においても同様の戦いが展開しています。以前に遭遇した脅威の特徴に的を絞ったセキュリティツールも、いつまで経っても彼らに追いつけません。1つの攻撃が検知され、特徴が記録され、次回に備えて保存されるころには、攻撃者とそのテクニックはその先に進んでいます。

しかし防御側には別の選択肢もあります。ますます多くのセキュリティチームが、攻撃者に対抗するために自己学習型AIを取り入れているのです。自己学習型AIはその周囲環境を学習し、攻撃の兆候であるかすかな変化を識別することにより、新種の攻撃に対しても初回の遭遇時に検知し対処することができます。以下に、REvil によって実行された攻撃を、自己学習型AIがルールやシグネチャを使用することなくどのように検知したかを示す実例を紹介します。

REvil脅威検知結果

2021年夏、REvil のアフィリエイトがある医療および介護業界の組織に攻撃を仕掛けました。このセクターは、世界的パンデミック発生以来サイバー攻撃が大幅に増加しています。この攻撃はルールやシグネチャを使うことなくDarktraceのAIによって検知されましたが、セキュリティチームはその当時、Darktraceを監視していませんでした。的を絞ったアクションにより脅威を封じ込ることのできたAutonomous Responseが適用されていなかったため、この攻撃は進行してしまいました。

1人のリモートワーカーのラップトップPCからネットワークにアクセスした攻撃者は、正当なRDP(Remote Desktop)接続を悪用してこの企業のジャンプサーバーに移動し、ブルートフォースで認証情報を抽出しました。

多数の認証情報を入手した攻撃者は、RDPを使って2台目のジャンプサーバーを含む複数の内部デバイスに接続しました。最初に侵入されたサーバーから、RDPポート3389番を使ってデータ抜き出しが開始されました。

2週間後、攻撃者は3台目のサーバーに格納されていたこの組織の重要情報を特定し、C2(コマンド&コントロール)通信の開始を試みました。このサーバーは多数の不審な外部接続を行い、これにはREvilが以前行ったKaseya ランサムウェア攻撃と関係したアクティビティのパターンに似た、未知のドメインへの接続試行が含まれていました。

リモートユーザーのデバイス上で実行されていたDarktrace for Endpointがこれらに対する可視性を提供し、セキュリティチームは最初に侵入されたユーザーのデバイスを特定することができました。もしこのエンドポイント上でAntigenaが適用されていれば、普段と異なる特定の接続をブロックすることでこの不審なアクティビティを中断させ、通常の業務に影響を与えることなく攻撃を封じ込めることができたでしょう。

ローアンドスロー攻撃の点と点を結ぶ

この攻撃者の合計滞留時間は22日間でした。彼らは忍耐強く、多くの場合数日の間隔を空けて、まとまったアクティビティでアクションを実行していました。この行動パターンはランサムウェア攻撃では珍しくなく、特にRaaSモデルを使ったものでは、各ステップを別のメンバーやアフィリエイトが実行する場合もあるためです。

DarktraceのCyber AI Analystは数週間に渡る攻撃ライフサイクルのすべてをリアルタイムに追跡し、攻撃の各フェーズをつなぎ合わせてセキュリティインシデント全体を構成しました。

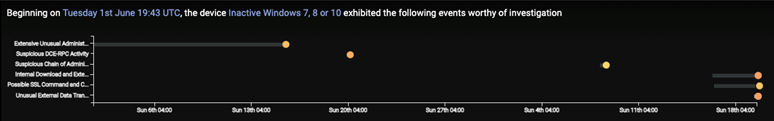

図1:Cyber AI Analystが攻撃キルチェーン全体を明らかに

新しい名前、同じ手口

この攻撃も、攻撃者達がLiving off the Land (環境に寄生する)手法を使っている一例です。これは環境内で既に使われていた正当なプログラムやプロセスを使って悪意あるアクティビティを実行する手法です。これらを、静的なユースケースに基づいた、正当なRDPセッションと悪意あるセッションの区別ができない、従来のツールで検知することは非常に困難でしょう。

REvilのようなサイバー犯罪グループが引き続き法執行機関の摘発を逃れている現在、防御側も環境を学習し、その変化に適応して成長し、攻撃の出現を示すわずかな変化に基づいて脅威に対処できるAIテクノロジーを使って対抗する必要があります。Autonomous Responseは数千を超える組織に採用され、Eメールやクラウドサービスからエンドポイントデバイスに至るまでデジタルエステートのあらゆるエリアをカバーし、ランサムウェア攻撃を早期に、暗号化が行われる前に阻止しています。

IoC一覧

|

IOC |

説明 |

|

91.184.0[.]34 |

コマンド&コントロールへのビーコニング試行 |

|

93.158.97[.]64 |

コマンド&コントロールへのビーコニング試行 |

|

67.227.249[.]156 |

コマンド&コントロールへのビーコニング試行 |

|

149.11.42[.]53 |

データ抜き出しサーバーの場所 |

Darktraceによるモデル検知一覧:

Device / RDP Scan

Device / Bruteforce Activity

Compliance / Outbound Remote Desktop

Anomalous Connection / Upload via Remote Desktop

Anomalous Connection / Download and Upload

Anomalous Connection / Uncommon 1 GiB Outbound

Anomalous Connection / Active Remote Desktop Tunnel

Device / New or Uncommon SMB Named Pipe

Device/ Large Number of Connections to New Endpoints

MITRE マッピング

Reconnaissance – TA0043 active scanning

Credential Access – TA0006 bruteforce

Lateral Movement – TA0008 Exploitation of remote services

Exfiltration – TA0010 Exfiltration over alternative protocol

Command and Control – TA0011 Application layer protocol

この脅威事例についての考察はDarktraceアナリストPetal Beharry が協力しました。